Wie ein Sicherheitsforscher festgestellt hat, können Hacker einen Fehler bei der Ausführung von Remotecode in der Quell-Engine von CS: GO verwenden, um die PCs der Spieler mit einer Steam-Einladung zu übernehmen.

Veröffentlicht am 14. April 2021

Fans von Valves hart umkämpftem taktischem Shooter CS: GO haben jahrelang darum gebeten, dass das Spiel auf die Source 2-Engine umgestellt wird. Trotz der Anfragen von Fans hat Valve CS: GO nicht auf Source 2 verschoben, während sie vor über Jahren ihren anderen großen Esport-Titel, Dota 2, verschoben haben. Jetzt sind Informationen bekannt geworden, die darauf hindeuten, dass die Source-Engine, die CS: GO, Portal, Team Fortress und mehr antreibt, einen kritischen Sicherheitsfehler aufweist, der von Hackern ausgenutzt werden kann, um die Kontrolle über die PCs von Spielern aus der Ferne zu übernehmen Jahre.

CS: GO-Exploit in der Source-Engine

Bevor wir uns mit den Details befassen, können Hacker mit dem CS: GO Source Engine-Exploit Ihren PC übernehmen und dann mit Ihrem PC mehr übernehmen. Dies kann im Wesentlichen über eine Steam-Einladung erfolgen …

Der Fachbegriff des Fehlers lautet „Remote Code Execution (RCE)“, ein Fehler im Source Engine-Code von Valve. Am schlimmsten ist, dass dieser Fehler vor zwei Jahren von einem Sicherheitsforscher namens gefunden wurde Florian, der es Valves Bug Bounty-Programm auf HackerOne gemeldet hat.

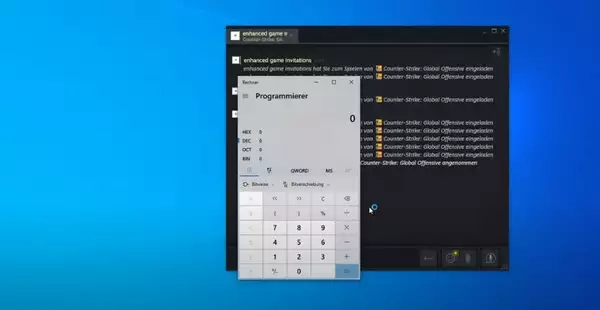

(Bild: Florian)

(Bild: Florian)

Um diesen Fehler zu verdeutlichen, waren alle auf der Engine basierenden Spiele betroffen, als dieser Quell-Engine-Fehler gefunden wurde. Möglicherweise hat Valve jedoch einige dieser Titel gepatcht. CS: GO bleibt für diese kritische Sicherheitslücke ungepatcht.

Das letzte Mal, dass Florian etwas von Valve hörte, war vor sechs Monaten, als sie ihm das Kopfgeld für das Auffinden dieser Sicherheitslücke zahlten und sagten, sie seien dabei, das Problem zu beheben.

Sechs Monate später schnell vorwärts und es ist nicht behoben, zumindest nicht in CS: GO. Das folgende Video zeigt Florian bei der Ausführung des Remote-Codes. Natürlich wurden Einzelheiten dazu nicht bekannt gegeben, um die Spieler zu schützen.

Dieser Fehler in der Source-Engine von Valve funktioniert anscheinend in 80% der Fälle, was extrem hoch ist.

Vor kurzem nahm Florian zu Twitter um zu erklären: „Ich glaube, einige Dinge müssen in Bezug auf meinen Quell-Engine-Exploit geklärt werden. Zunächst habe ich beschlossen, die Menschen nicht durch Offenlegung technischer Details zu gefährden, bevor dies behoben wird.

„Ich habe den Fehler vor ungefähr 2 Jahren bei H1 eingereicht und er wurde nach ein paar Monaten überprüft / getestet. Trotzdem halte ich es für vernünftig zu sagen, dass Valve genügend Zeit hatte, um dieses Problem zu beheben.“

Florian fuhr fort und sagte, er versuche nicht, irgendjemandem Schaden zuzufügen, und er möchte nur, dass dieser Fehler behoben wird. Er hat jedoch das Gefühl, dass der Fehler niemals behoben wird, wenn dieses Problem nicht öffentlich behoben wird.

Vielleicht, nur vielleicht, sollte Valve CS: GO neben ihren anderen Titeln auf Source 2 verschieben, wie sie es bei Dota 2 getan haben.

Im Moment ist es vielleicht die sicherste Wette, keine verdächtigen Steam-Einladungen zu lecken. Wir haben keine Ahnung, ob Hacker diesen Source Engine-Exploit derzeit mit großer Wirkung einsetzen oder wie schwierig dies zu erreichen wäre.